E-Mail-Sicherheit

In diesem Post geht es speziell um die E-Mail-Sicherheit. Dazu zunächst ein Einblick, wie E-Mail-Kommunikation abläuft, welche Probleme die E-Mail historisch hat und welche Möglichkeiten bestehen, um E-Mails sicher zu nutzen.

Wie läuft E-Mail-Kommunikation ab?

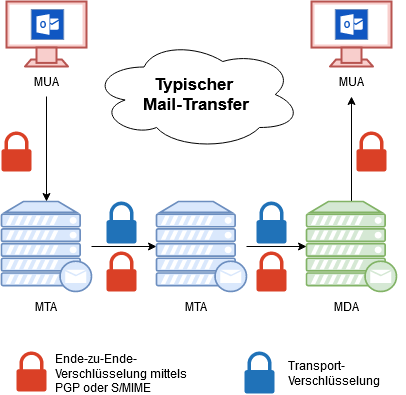

In der u.s. Abbildung 1 sehen Sie den typischen Kommunikationsfluss einer E-Mail. Es gibt zunächst Ihr Outlook (MUA = Mail User Agent). Dieses sendet die E-Mail an einen Transfer-Agent (MTA) – Einen E-Mail-Server. Von diesem geht es über einen oder mehrere E-Mail-Server bis zum E-Mail-Server des Empfängers (MDA = Mail Delivery Agent). Von dort wird die E-Mail dann an den E-Mail Client (Outlook, Thunderbird,…) des Empfängers gesendet. Sie können sich das ein bisschen wie Stille Post vorstellen, nur das Informationen hinzugefügt und nicht entfernt werden.

Aufbau der E-Mail

Das E-Mail Protokoll wurde zu einer Zeit entwickelt, in der man die Sicherheit nicht im Fokus hatte. Dies hat zu Folge, dass die Standard-E-Mail auch heute noch kein sicheres Transportmedium von Informationen ist. Um diese Probleme etwas besser zu verstehen müssen wir auch noch den Aufbau einer E-Mail erklären. Dies ist ein bisschen wie beim Menschen. Man unterteilt in Kopf (Header) und Körper (Body). Kopf sind folgende Informationen gespeichert:

- Absender (von wem kommt die E-Mail)

- Empfänger (an wen geht die E-Mail)

- Betreff der E-Mail

- Kommunikationsweg (über welche E-Mail-Server ist die E-Mail gegangen)

Im Körper sind lediglich der lesbare Inhalt und die Anhänge der E-Mail enthalten.

Probleme der E-Mail

Problematisch an der E-Mail sind nun folgende Dinge:

- Der Absender kann genauso frei verfasst werden, wie der Empfänger. Ich kann also technisch so tun als wäre ich der Apple Support mit der E-Mail support@apple.com

- E-Mails sind standardmäßig unverschlüsselt. Dies bedeutet, dass theoretisch jeder E-Mail-Server, über den die Kommunikation läuft, die E-Mail lesen kann. Also wie bei einer Postkarte.

Nun wurde sich diesen Problemen aber angenommen und man hat geprüft, wie man die E-Mail sicherer gestalten kann. Ich versuche das so einfach wie möglich zu beschreiben.

- Es wurde verpflichtend eine Transportverschlüsselung (Abbildung 1– blaue Schlösser) eingerichtet. Es können also nicht mehr alle Server über die die Kommunikation geht mitlesen. Allerdings ist das nicht gleichzusetzen mit einer Ende-zu-Ende-Verschlüsselung (Abbildung unten – rote Schlösser). Bei letzterer können nur die Outlook-Postfächer der beiden Kommunikationspartner die E-Mail lesen. Bei einer Transportverschlüsselung können theoretisch auch der erste und letzte Server der Reihe die E-Mail lesen, da sie dort zwischengespeichert wird.

- Es wurden verschiedene technische Richtlinien eingeführt. Unter anderem der SPF-Record. Das ist ein Texteintrag der festlegt, welche Server im Namen von einer Domain aus E-Mails versenden dürfen. Um auf das Beispiel von oben zurückzukommen: Wenn Apple einen SPF-Record festgelegt hat, dann würde eine E-Mail, die ich im Namen des Apple Supports verfasse, direkt im Spam Ordner landen, da ich nicht die Erlaubnis hätte im Namen von Apple eine E-Mail zu versenden.

- Es wurden zudem auch Möglichkeiten geschaffen, E-Mails Ende-zu-Ende zu verschlüsseln (Abbildung 1– rote Schlösser). Diese beiden heißen PGP und S/MIME.